Лучшие онлайн-казино РФ в 24 году

- Разнообразие игр: слоты, настольные игры, лайв казино

- Бонусы и акции: приветственные бонусы для новичков, регулярные промоакции для постоянных игроков

- Поддержка клиентов: круглосуточная поддержка, множество способов связи: чат, электронная почта, телефон

- Использование современного шифрования и политик безопасности

- | Поддержка нескольких языков для удобства пользователей из разных стран

- Простая и интуитивно понятная система авторизации

- Ограничения на вывод средств: возможны ограничения для некоторых регионов, условия по вейджерам на бонусы

- Верификация аккаунта: требуется прохождение верификации перед первым выводом средств

- Наличие строгих условий: лимиты ставок при игре на бонусные средства, правила, касающиеся злоупотребления бонусами

В Старда Казино выдается бонус за первый депозит от 1000 рублей. Количество фриспинов зависит от суммы пополнения. Все начисленные спины можно использовать на игровом автомате All Lucky Clover 5.

- Starda Casino может похвастаться обширной библиотекой, включающей слоты, настольные игры и живое казино

- Промоакции и бонусы - различные бонусы и акции регулярно предлагаются как новым, так и существующим игрокам

- Старда Казино полностью адаптировано для игры на мобильных устройствах, что позволяет играть в любимые игры в любом месте.

- Ограничения для некоторых стран - не все игроки могут доступиться к казино из-за географических ограничений.

- Вывод средств - иногда процесс вывода может занять больше времени, чем ожидают игроки.

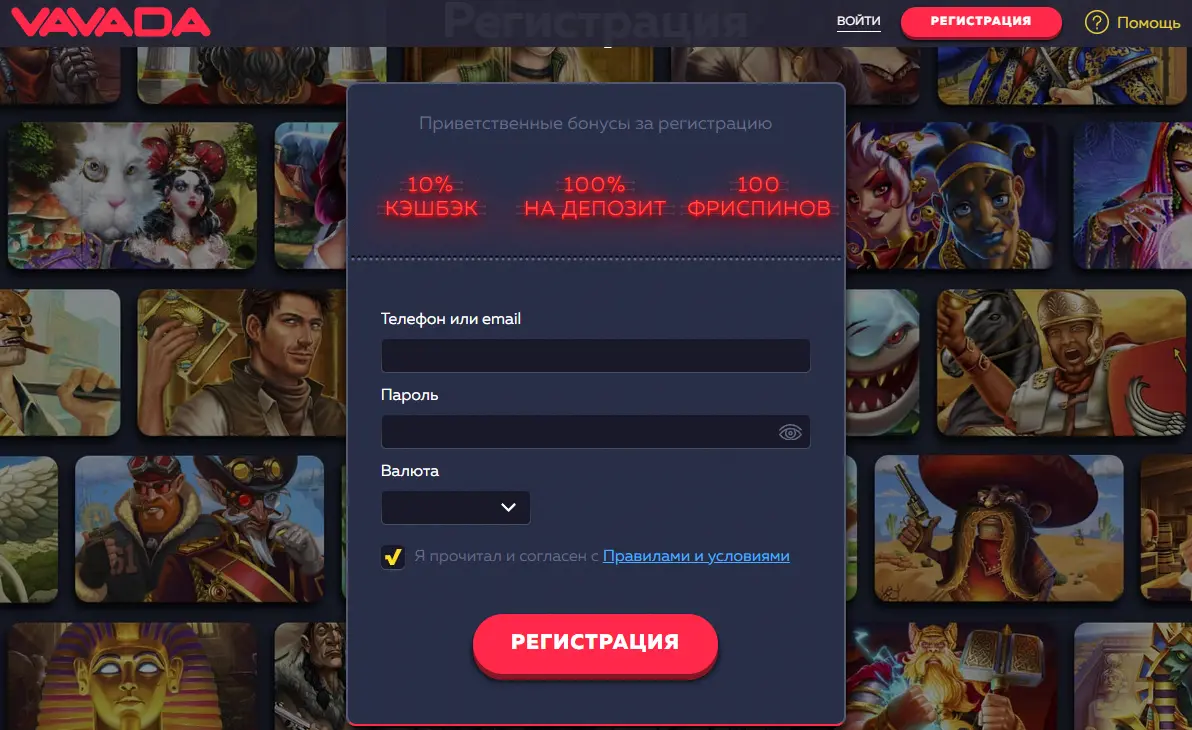

Vavada дает своим новым участникам бонус 100% от суммы пополнения и целых 100 фриспинов. Игрок получает возможность прокрутить несколько раз слот Razor Shark. Весь выигрыш по спинам он получает себе.

- Vavada Casino предлагает более тысячи слотов, настольных игр и видеопокера от ведущих разработчиков программного обеспечения

- Казино зарекомендовало себя как площадка с честной политикой по отношению к пользователям, что подтверждено лицензией и положительными отзывами игроков.

- Игрокам доступна щедрая система вознаграждений, включая приветственные бонусы и регулярные промо-акции.

- Сервис поддержки работает круглосуточно, обеспечивая своевременную помощь через онлайн-чат и электронную почту.

- Не все игроки могут получить доступ к услугам казино из-за географических ограничений.

- Иногда игроки могут столкнуться с задержками при выводе крупных выигрышей.

Букмекерская компания «1win» предоставляет игрокам 120% бонус за первый депозит до 25 000. Он доступен каждому новому игроку. После регистрации бонус выдается только один раз и его необходимо использовать в течение 30 дней.

- Широкий выбор игр: Казино 1хБет предлагает огромный ассортимент игровых автоматов, настольных игр и игр с живыми дилерами.

- Бонусы и акции: приветственные бонусы для новичков, регулярные промоакции для постоянных игроков

- Поддержка множества платежных систем: Пользователи могут пополнять счет и выводить средства с помощью различных способов.

- Сложные условия вейджера: Для вывода бонусных средств необходимо выполнить ряд условий, которые могут показаться сложными для новичков.

- Требуется прохождение верификации перед первым выводом средств

PinUp славится одним из самых высоких приветственных бонусов. Каждый игрок при регистрации может получить 400%-ный бонус за первый депозит до 200 000 и 250 фриспинов. 50 прокруток выдаются моментально, оставшиеся — по 40 штук в день.

- Большой выбор игр: Казино предлагает обширную коллекцию слотов, настольных игр и игр с живыми дилерами от ведущих разработчиков игрового софта.

- Бонусы и промоакции: Новые и существующие пользователи могут наслаждаться различными бонусами и регулярными акциями.

- Мобильная оптимизация: Платформа хорошо адаптирована для мобильных устройств, что позволяет игрокам наслаждаться играми на ходу.

- Ограничения для некоторых стран: Игроки из некоторых географических регионов могут столкнуться с ограничениями доступа

- Вейджер для отыгрыша бонусов может быть достаточно высоким, что усложняет процесс их отыгрыша

В казино Cat выдается приветственный бонус пошагово за первые три депозита. Фриспины можно использовать в слоте Bonanza Billion. Возможный размер выигрыша — х10. У игроков есть время в течение недели, чтобы отыграть бонус.

- Разнообразие игр: Кэт Казино предлагает огромный выбор слотов, карточных игр и настольных игр, удовлетворяющих запросы большинства игроков.

- Бонусы и акции: Для новичков и опытных игроков регулярно предоставляются внушительные бонусы и проводятся акции.

- Безопасность и честность: Cat Casino использует современные технологии шифрования для защиты данных пользователей, а также гарантирует честность игрового процесса.

- Ограничения для некоторых стран: Не все гемблеры могут насладиться играми Кэт Казино из-за географических ограничений

- Вейджер на бонусы: Игрокам необходимо отыграть бонусы, прежде чем они смогут вывести свои выигрыши, что может быть препятствием для некоторых пользователей.

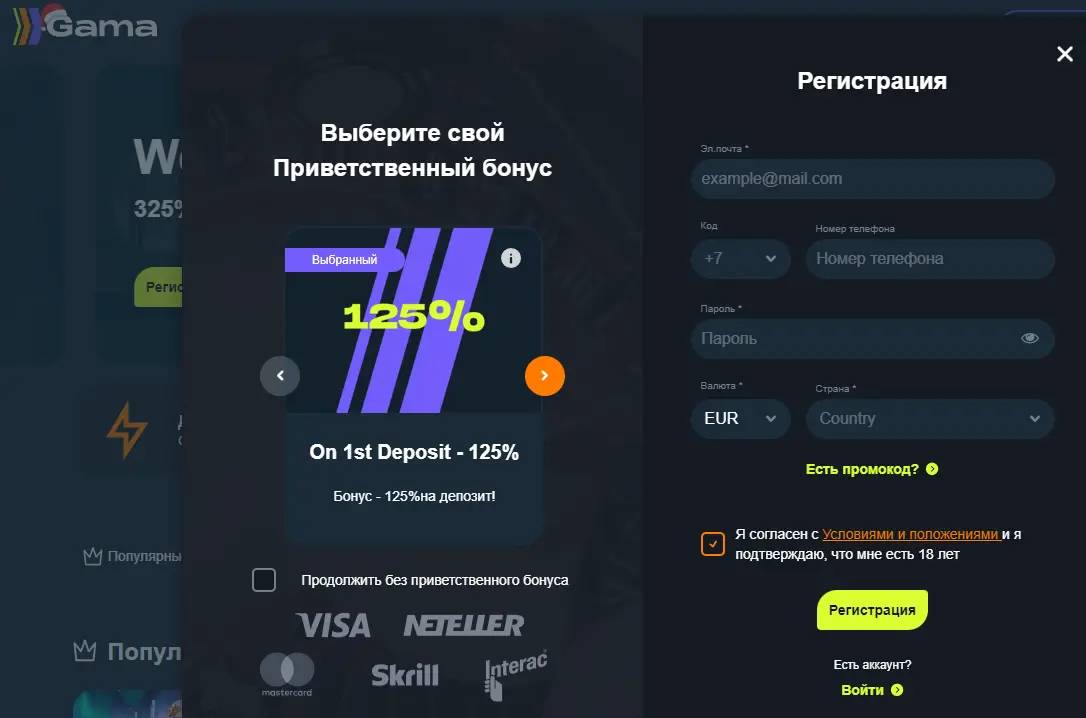

Каждому зарегистрировавшемуся игроку доступен приветственный пакет. Пользователи могут получить до 325% + 150 фриспинов на депозит. Игрок вправе активировать один из представленных бонусов на выбор при регистрации.

- Гамма Казино предлагает широкий ассортимент игр, включая слоты, настольные игры и живое казино, что обеспечивает игрокам разнообразный игровой опыт.

- Гамма Казино известно своими щедрыми бонусами как для новых, так и для существующих клиентов: приветственные бонусы, регулярные акции и турниры

- Казино уделяет большое внимание защите данных и средств пользователей, используя передовые технологии шифрования.

- Ограничения для игроков из некоторых стран

- Вейджер на бонусы

- Верификация аккаунта

Казино МостБет дает новым игрокам бонус в размере до 125% от суммы первого пополнения. Платеж должен быть совершен на сумму от 1000 рублей. Фриспины же начисляются один раз в день и отыгрываются в автомате Ultra Fresh. Максимальная сумма выигрыша не может составлять более 25 тысяч рублей

- Большой выбор игр: В казино Мостбет представлен широкий ассортимент азартных игр, включая слоты, настольные игры и игры с живыми дилерами. Это дает игрокам возможность насладиться разнообразием развлечений.

- Бонусы и акции: Новым и постоянным клиентам казино доступны щедрые бонусные предложения, которые повышают их шансы на выигрыш

- Мобильная оптимизация: Платформа Мостбет адаптирована для игры с мобильных устройств, позволяя игрокам наслаждаться игрой в любом месте и в любое время.

- Ограничения для определенных стран: Игроки из некоторых регионов могут столкнуться с ограничениями доступа к казино Мостбет

- Вейджер на бонусы: Все бонусы приходят с требованием отыгрыша, что значит, что игрокам придется отыграть бонусную сумму несколько раз, прежде чем они смогут вывести выигранные средства.

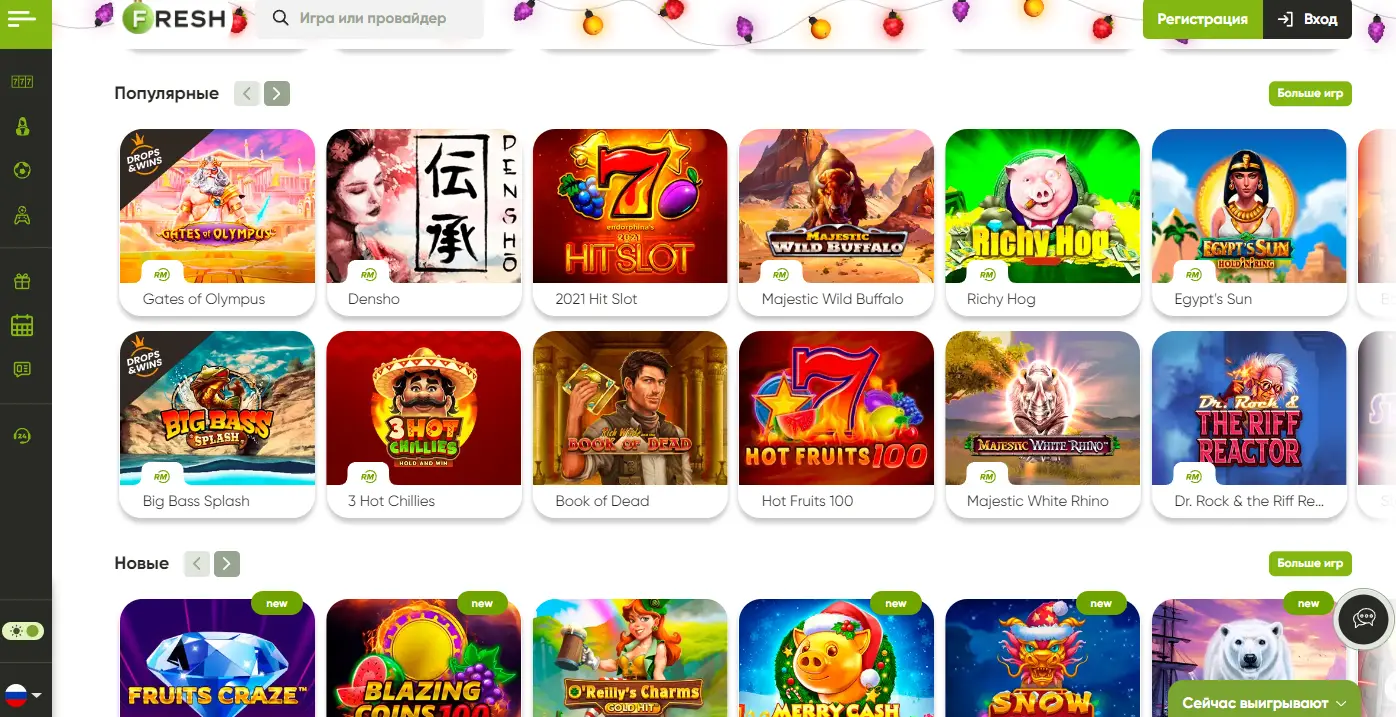

- Разнообразие игр: Fresh Casino предлагает огромный выбор игр, включая слоты, настольные игры, лайв-дилер и видеопокер. Это гарантирует, что каждый игрок найдет что-то по своему вкусу.

- Бонусы и промоакции: Fresh Casino известно своей щедрой системой вознаграждений, которая включает приветственные бонусы, регулярные акции и программу лояльности.

- Эффективная система поддержки, оперативно решающая любые вопросы

- Вейджеровые требования: Некоторые игроки отмечают, что условия отыгрыша бонусов могут быть довольно высокими, что усложняет процесс вывода выигрышей.

- Ограничения для игроков из некоторых стран: Возможность играть в Fresh Casino может быть ограничена для пользователей из определенных географических регионов.

Казино 1xSlots предлагает своим новым игрокам 100% за первый депозит + 30 фриспинов. Воспользоваться предложением можно будет только после подтверждения номера телефона и заполнения анкеты в личном кабинете. Бонус необходимо отыграть в течение недели с вейджером x35.

- 1xslots предлагает огромный ассортимент слотов, настольных игр и игр с живыми дилерами, отвечающий запросам самых разных категорий геймеров.

- Казино щедро награждает как новичков, так и постоянных игроков множеством бонусов и акций

- 1хслотс поддерживает широкий спектр платежных методов, включая криптовалюты, что делает процесс транзакций максимально удобным.

- Некоторые игроки могут столкнуться с ограничениями доступа из-за геолокации

- В некоторых случаях вейджеры могут быть довольно высокими, что усложняет процесс отыгрыша бонусов.

Лучшие казино

Каждое онлайн-казино хочет привлечь к себе как можно больше посетителей. В условиях нынешней конкуренции делать это достаточно сложно. Каждая площадка запускает большое количество акций, приглашает различных провайдеров и делает все возможное для комфорта игроков.

Лучшие онлайн-казино ценят за

- Надежность и безопасность;

- Разнообразие игр;

- Бонусные предложения;

- Качество обслуживания.

Эти критерии стали основой для составления рейтинга лучших онлайн-казино РФ в текущем году. Мы отобрали площадки, которые соответствуют высоким стандартам и предлагают уникальные возможности для игроков. Таблицы сравнения помогут вам увидеть ключевые характеристики каждого казино, а цитаты от постоянных пользователей дополнят общее впечатление.

🔎 ТОП-10 казино на наш взгляд

Выбор онлайн-казино — важный шаг для каждого игрока. В 2024 году рынок Российской Федерации предлагает множество опций, но мы выделили самые достойные по следующим критериям: надежность, выбор игр, бонусные предложения, и удобство пользовательского интерфейса.

Каждому зарегистрировавшемуся игроку доступен приветственный пакет. Пользователи могут получить до 325% + 150 фриспинов на депозит. Игрок вправе активировать один из представленных бонусов на выбор при регистрации.

- Гамма Казино предлагает широкий ассортимент игр, включая слоты, настольные игры и живое казино, что обеспечивает игрокам разнообразный игровой опыт.

- Гамма Казино известно своими щедрыми бонусами как для новых, так и для существующих клиентов: приветственные бонусы, регулярные акции и турниры

- Казино уделяет большое внимание защите данных и средств пользователей, используя передовые технологии шифрования.

- Ограничения для игроков из некоторых стран

- Вейджер на бонусы

- Верификация аккаунта

В казино Cat выдается приветственный бонус пошагово за первые три депозита. Фриспины можно использовать в слоте Bonanza Billion. Возможный размер выигрыша — х10. У игроков есть время в течение недели, чтобы отыграть бонус.

- Разнообразие игр: Кэт Казино предлагает огромный выбор слотов, карточных игр и настольных игр, удовлетворяющих запросы большинства игроков.

- Бонусы и акции: Для новичков и опытных игроков регулярно предоставляются внушительные бонусы и проводятся акции.

- Безопасность и честность: Cat Casino использует современные технологии шифрования для защиты данных пользователей, а также гарантирует честность игрового процесса.

- Ограничения для некоторых стран: Не все гемблеры могут насладиться играми Кэт Казино из-за географических ограничений

- Вейджер на бонусы: Игрокам необходимо отыграть бонусы, прежде чем они смогут вывести свои выигрыши, что может быть препятствием для некоторых пользователей.

Казино 1xSlots предлагает своим новым игрокам 100% за первый депозит + 30 фриспинов. Воспользоваться предложением можно будет только после подтверждения номера телефона и заполнения анкеты в личном кабинете. Бонус необходимо отыграть в течение недели с вейджером x35.

- 1xslots предлагает огромный ассортимент слотов, настольных игр и игр с живыми дилерами, отвечающий запросам самых разных категорий геймеров.

- Казино щедро награждает как новичков, так и постоянных игроков множеством бонусов и акций

- 1хслотс поддерживает широкий спектр платежных методов, включая криптовалюты, что делает процесс транзакций максимально удобным.

- Некоторые игроки могут столкнуться с ограничениями доступа из-за геолокации

- В некоторых случаях вейджеры могут быть довольно высокими, что усложняет процесс отыгрыша бонусов.

- Разнообразие игр: Fresh Casino предлагает огромный выбор игр, включая слоты, настольные игры, лайв-дилер и видеопокер. Это гарантирует, что каждый игрок найдет что-то по своему вкусу.

- Бонусы и промоакции: Fresh Casino известно своей щедрой системой вознаграждений, которая включает приветственные бонусы, регулярные акции и программу лояльности.

- Эффективная система поддержки, оперативно решающая любые вопросы

- Вейджеровые требования: Некоторые игроки отмечают, что условия отыгрыша бонусов могут быть довольно высокими, что усложняет процесс вывода выигрышей.

- Ограничения для игроков из некоторых стран: Возможность играть в Fresh Casino может быть ограничена для пользователей из определенных географических регионов.

PinUp славится одним из самых высоких приветственных бонусов. Каждый игрок при регистрации может получить 400%-ный бонус за первый депозит до 200 000 и 250 фриспинов. 50 прокруток выдаются моментально, оставшиеся — по 40 штук в день.

- Большой выбор игр: Казино предлагает обширную коллекцию слотов, настольных игр и игр с живыми дилерами от ведущих разработчиков игрового софта.

- Бонусы и промоакции: Новые и существующие пользователи могут наслаждаться различными бонусами и регулярными акциями.

- Мобильная оптимизация: Платформа хорошо адаптирована для мобильных устройств, что позволяет игрокам наслаждаться играми на ходу.

- Ограничения для некоторых стран: Игроки из некоторых географических регионов могут столкнуться с ограничениями доступа

- Вейджер для отыгрыша бонусов может быть достаточно высоким, что усложняет процесс их отыгрыша

В Старда Казино выдается бонус за первый депозит от 1000 рублей. Количество фриспинов зависит от суммы пополнения. Все начисленные спины можно использовать на игровом автомате All Lucky Clover 5.

- Starda Casino может похвастаться обширной библиотекой, включающей слоты, настольные игры и живое казино

- Промоакции и бонусы - различные бонусы и акции регулярно предлагаются как новым, так и существующим игрокам

- Старда Казино полностью адаптировано для игры на мобильных устройствах, что позволяет играть в любимые игры в любом месте.

- Ограничения для некоторых стран - не все игроки могут доступиться к казино из-за географических ограничений.

- Вывод средств - иногда процесс вывода может занять больше времени, чем ожидают игроки.

Букмекерская компания «1win» предоставляет игрокам 120% бонус за первый депозит до 25 000. Он доступен каждому новому игроку. После регистрации бонус выдается только один раз и его необходимо использовать в течение 30 дней.

- Широкий выбор игр: Казино 1хБет предлагает огромный ассортимент игровых автоматов, настольных игр и игр с живыми дилерами.

- Бонусы и акции: приветственные бонусы для новичков, регулярные промоакции для постоянных игроков

- Поддержка множества платежных систем: Пользователи могут пополнять счет и выводить средства с помощью различных способов.

- Сложные условия вейджера: Для вывода бонусных средств необходимо выполнить ряд условий, которые могут показаться сложными для новичков.

- Требуется прохождение верификации перед первым выводом средств

Казино МостБет дает новым игрокам бонус в размере до 125% от суммы первого пополнения. Платеж должен быть совершен на сумму от 1000 рублей. Фриспины же начисляются один раз в день и отыгрываются в автомате Ultra Fresh. Максимальная сумма выигрыша не может составлять более 25 тысяч рублей

- Большой выбор игр: В казино Мостбет представлен широкий ассортимент азартных игр, включая слоты, настольные игры и игры с живыми дилерами. Это дает игрокам возможность насладиться разнообразием развлечений.

- Бонусы и акции: Новым и постоянным клиентам казино доступны щедрые бонусные предложения, которые повышают их шансы на выигрыш

- Мобильная оптимизация: Платформа Мостбет адаптирована для игры с мобильных устройств, позволяя игрокам наслаждаться игрой в любом месте и в любое время.

- Ограничения для определенных стран: Игроки из некоторых регионов могут столкнуться с ограничениями доступа к казино Мостбет

- Вейджер на бонусы: Все бонусы приходят с требованием отыгрыша, что значит, что игрокам придется отыграть бонусную сумму несколько раз, прежде чем они смогут вывести выигранные средства.

Vavada дает своим новым участникам бонус 100% от суммы пополнения и целых 100 фриспинов. Игрок получает возможность прокрутить несколько раз слот Razor Shark. Весь выигрыш по спинам он получает себе.

- Vavada Casino предлагает более тысячи слотов, настольных игр и видеопокера от ведущих разработчиков программного обеспечения

- Казино зарекомендовало себя как площадка с честной политикой по отношению к пользователям, что подтверждено лицензией и положительными отзывами игроков.

- Игрокам доступна щедрая система вознаграждений, включая приветственные бонусы и регулярные промо-акции.

- Сервис поддержки работает круглосуточно, обеспечивая своевременную помощь через онлайн-чат и электронную почту.

- Не все игроки могут получить доступ к услугам казино из-за географических ограничений.

- Иногда игроки могут столкнуться с задержками при выводе крупных выигрышей.

Казино «1win» предоставляет игрокам бонус на первые четыре депозита суммарно до 500%. Бонусы зачисляются как на бонусный счёт для ставок, так и на бонусный счет для казино.

- Разнообразие игр: слоты, настольные игры, лайв казино

- Бонусы и акции: приветственные бонусы для новичков, регулярные промоакции для постоянных игроков

- Поддержка клиентов: круглосуточная поддержка, множество способов связи: чат, электронная почта, телефон

- Использование современного шифрования и политик безопасности

- | Поддержка нескольких языков для удобства пользователей из разных стран

- Простая и интуитивно понятная система авторизации

- Ограничения на вывод средств: возможны ограничения для некоторых регионов, условия по вейджерам на бонусы

- Верификация аккаунта: требуется прохождение верификации перед первым выводом средств

- Наличие строгих условий: лимиты ставок при игре на бонусные средства, правила, касающиеся злоупотребления бонусами

Каждое казино обладает уникальными особенностями, нацеленными на разные предпочтения игроков.

Как писал известный эксперт игорной индустрии, Иван: «Выбор казино не менее важен, чем выбор стратегии игры». Ознакомьтесь с полным обзором каждого заведения, чтобы сделать лучший выбор для вашего стиля игры.

💰 Проверенные казино

В мире онлайн-гемблинга России 2024 года особо ценятся заведения с безупречной репутацией. Игроки ориентируются на лицензированные платформы с честной игрой и прозрачными условиями. Выделяются несколько казино, которые завоевали доверие пользователей:

Каждому зарегистрировавшемуся игроку доступен приветственный пакет. Пользователи могут получить до 325% + 150 фриспинов на депозит. Игрок вправе активировать один из представленных бонусов на выбор при регистрации.

- Гамма Казино предлагает широкий ассортимент игр, включая слоты, настольные игры и живое казино, что обеспечивает игрокам разнообразный игровой опыт.

- Гамма Казино известно своими щедрыми бонусами как для новых, так и для существующих клиентов: приветственные бонусы, регулярные акции и турниры

- Казино уделяет большое внимание защите данных и средств пользователей, используя передовые технологии шифрования.

- Ограничения для игроков из некоторых стран

- Вейджер на бонусы

- Верификация аккаунта

В казино Cat выдается приветственный бонус пошагово за первые три депозита. Фриспины можно использовать в слоте Bonanza Billion. Возможный размер выигрыша — х10. У игроков есть время в течение недели, чтобы отыграть бонус.

- Разнообразие игр: Кэт Казино предлагает огромный выбор слотов, карточных игр и настольных игр, удовлетворяющих запросы большинства игроков.

- Бонусы и акции: Для новичков и опытных игроков регулярно предоставляются внушительные бонусы и проводятся акции.

- Безопасность и честность: Cat Casino использует современные технологии шифрования для защиты данных пользователей, а также гарантирует честность игрового процесса.

- Ограничения для некоторых стран: Не все гемблеры могут насладиться играми Кэт Казино из-за географических ограничений

- Вейджер на бонусы: Игрокам необходимо отыграть бонусы, прежде чем они смогут вывести свои выигрыши, что может быть препятствием для некоторых пользователей.

В Старда Казино выдается бонус за первый депозит от 1000 рублей. Количество фриспинов зависит от суммы пополнения. Все начисленные спины можно использовать на игровом автомате All Lucky Clover 5.

- Starda Casino может похвастаться обширной библиотекой, включающей слоты, настольные игры и живое казино

- Промоакции и бонусы - различные бонусы и акции регулярно предлагаются как новым, так и существующим игрокам

- Старда Казино полностью адаптировано для игры на мобильных устройствах, что позволяет играть в любимые игры в любом месте.

- Ограничения для некоторых стран - не все игроки могут доступиться к казино из-за географических ограничений.

- Вывод средств - иногда процесс вывода может занять больше времени, чем ожидают игроки.

Букмекерская компания «1win» предоставляет игрокам 120% бонус за первый депозит до 25 000. Он доступен каждому новому игроку. После регистрации бонус выдается только один раз и его необходимо использовать в течение 30 дней.

- Широкий выбор игр: Казино 1хБет предлагает огромный ассортимент игровых автоматов, настольных игр и игр с живыми дилерами.

- Бонусы и акции: приветственные бонусы для новичков, регулярные промоакции для постоянных игроков

- Поддержка множества платежных систем: Пользователи могут пополнять счет и выводить средства с помощью различных способов.

- Сложные условия вейджера: Для вывода бонусных средств необходимо выполнить ряд условий, которые могут показаться сложными для новичков.

- Требуется прохождение верификации перед первым выводом средств

Казино МостБет дает новым игрокам бонус в размере до 125% от суммы первого пополнения. Платеж должен быть совершен на сумму от 1000 рублей. Фриспины же начисляются один раз в день и отыгрываются в автомате Ultra Fresh. Максимальная сумма выигрыша не может составлять более 25 тысяч рублей

- Большой выбор игр: В казино Мостбет представлен широкий ассортимент азартных игр, включая слоты, настольные игры и игры с живыми дилерами. Это дает игрокам возможность насладиться разнообразием развлечений.

- Бонусы и акции: Новым и постоянным клиентам казино доступны щедрые бонусные предложения, которые повышают их шансы на выигрыш

- Мобильная оптимизация: Платформа Мостбет адаптирована для игры с мобильных устройств, позволяя игрокам наслаждаться игрой в любом месте и в любое время.

- Ограничения для определенных стран: Игроки из некоторых регионов могут столкнуться с ограничениями доступа к казино Мостбет

- Вейджер на бонусы: Все бонусы приходят с требованием отыгрыша, что значит, что игрокам придется отыграть бонусную сумму несколько раз, прежде чем они смогут вывести выигранные средства.

Vavada дает своим новым участникам бонус 100% от суммы пополнения и целых 100 фриспинов. Игрок получает возможность прокрутить несколько раз слот Razor Shark. Весь выигрыш по спинам он получает себе.

- Vavada Casino предлагает более тысячи слотов, настольных игр и видеопокера от ведущих разработчиков программного обеспечения

- Казино зарекомендовало себя как площадка с честной политикой по отношению к пользователям, что подтверждено лицензией и положительными отзывами игроков.

- Игрокам доступна щедрая система вознаграждений, включая приветственные бонусы и регулярные промо-акции.

- Сервис поддержки работает круглосуточно, обеспечивая своевременную помощь через онлайн-чат и электронную почту.

- Не все игроки могут получить доступ к услугам казино из-за географических ограничений.

- Иногда игроки могут столкнуться с задержками при выводе крупных выигрышей.

Казино «1win» предоставляет игрокам бонус на первые четыре депозита суммарно до 500%. Бонусы зачисляются как на бонусный счёт для ставок, так и на бонусный счет для казино.

- Разнообразие игр: слоты, настольные игры, лайв казино

- Бонусы и акции: приветственные бонусы для новичков, регулярные промоакции для постоянных игроков

- Поддержка клиентов: круглосуточная поддержка, множество способов связи: чат, электронная почта, телефон

- Использование современного шифрования и политик безопасности

- | Поддержка нескольких языков для удобства пользователей из разных стран

- Простая и интуитивно понятная система авторизации

- Ограничения на вывод средств: возможны ограничения для некоторых регионов, условия по вейджерам на бонусы

- Верификация аккаунта: требуется прохождение верификации перед первым выводом средств

- Наличие строгих условий: лимиты ставок при игре на бонусные средства, правила, касающиеся злоупотребления бонусами

Эти казино предоставляют широкий ассортимент игр, от классических слотов до живых дилеров, а также щедрые бонусы для новых и постоянных игроков. Вот что говорят опытные гемблеры:

«В ‘Cat Casino’ я всегда уверен в быстром выводе выигрыша и качестве сервиса.»

Выбирая проверенные казино, важно учитывать личные предпочтения и отзывы других игроков, чтобы ваш опыт был как можно более приятным и безопасным.

🐱 Честный рейтинг казино (факторы определения)

Выбор лучших онлайн-казино в Российской Федерации в 2024 году основан на строгих критериях, обеспечивающих честность и прозрачность рейтинга. Важнейшие факторы включают:

- Лицензирование. Каждое уважаемое онлайн-казино должно иметь лицензию от регулирующего органа. Это подтверждает законность и надежность заведения.

- Отзывы игроков. Социальное доказательство является ключевым: отзывы реальных пользователей вносят значительный вклад в репутацию казино.

- Игровое ПО. Качество и честность игровых алгоритмов, подкрепленных независимыми аудитами, гарантирует справедливость игрового процесса.

Цитата эксперта: «Доверие к онлайн-казино начинается с лицензирования и положительных отзывов, но последний штрих — это проверенное игровое ПО, создающее справедливые условия для каждого игрока.»

Комбинируя эти факторы, мы создаем объективный и честный рейтинг, помогающий игрокам сделать информированный выбор.

Fresh казино

👉 Приложения и мобильные версии онлайн-казино

С развитием технологий мобильные устройства стали неотъемлемой частью жизни современного человека. Игорные заведения, следуя тренду, предлагают пользователям удобные приложения для смартфонов и планшетов, а также адаптированные мобильные версии сайтов.

- Удобство использования: Мобильные приложения часто имеют более простой и интуитивно понятный интерфейс, что делает игровой процесс еще более увлекательным.

- Доступность: Игроки могут наслаждаться любимыми играми в любое время и в любом месте, имея под рукой только свой смартфон.

Вот несколько критериев, по которым мы оцениваем мобильные версии онлайн-казино:

- Качество графики и звука

- Скорость загрузки и производительность

- Вариативность игр

- Удобство навигации

- Безопасность и защита данных

Как отмечает известный эксперт игорной индустрии Иван Иванов: «Мобильные казино дарят свободу выбора и непревзойденную доступность, что является ключевым фактором для игроков.»

Выбирая лучшее онлайн-казино, обязательно обратите внимание на наличие мобильной версии или приложения, которые позволяют в полной мере наслаждаться игровым процессом в движении.

👍 Казино с лучшими слотами

В Российской Федерации казино нарастают популярностью, особенно те, что предлагают широкий ассортимент слотов. Выбор лучших может быть не прост, но вот несколько, которые отличаются высоким качеством игр и репутацией:

Букмекерская компания «1win» предоставляет игрокам 120% бонус за первый депозит до 25 000. Он доступен каждому новому игроку. После регистрации бонус выдается только один раз и его необходимо использовать в течение 30 дней.

- Широкий выбор игр: Казино 1хБет предлагает огромный ассортимент игровых автоматов, настольных игр и игр с живыми дилерами.

- Бонусы и акции: приветственные бонусы для новичков, регулярные промоакции для постоянных игроков

- Поддержка множества платежных систем: Пользователи могут пополнять счет и выводить средства с помощью различных способов.

- Сложные условия вейджера: Для вывода бонусных средств необходимо выполнить ряд условий, которые могут показаться сложными для новичков.

- Требуется прохождение верификации перед первым выводом средств

Казино МостБет дает новым игрокам бонус в размере до 125% от суммы первого пополнения. Платеж должен быть совершен на сумму от 1000 рублей. Фриспины же начисляются один раз в день и отыгрываются в автомате Ultra Fresh. Максимальная сумма выигрыша не может составлять более 25 тысяч рублей

- Большой выбор игр: В казино Мостбет представлен широкий ассортимент азартных игр, включая слоты, настольные игры и игры с живыми дилерами. Это дает игрокам возможность насладиться разнообразием развлечений.

- Бонусы и акции: Новым и постоянным клиентам казино доступны щедрые бонусные предложения, которые повышают их шансы на выигрыш

- Мобильная оптимизация: Платформа Мостбет адаптирована для игры с мобильных устройств, позволяя игрокам наслаждаться игрой в любом месте и в любое время.

- Ограничения для определенных стран: Игроки из некоторых регионов могут столкнуться с ограничениями доступа к казино Мостбет

- Вейджер на бонусы: Все бонусы приходят с требованием отыгрыша, что значит, что игрокам придется отыграть бонусную сумму несколько раз, прежде чем они смогут вывести выигранные средства.

Vavada дает своим новым участникам бонус 100% от суммы пополнения и целых 100 фриспинов. Игрок получает возможность прокрутить несколько раз слот Razor Shark. Весь выигрыш по спинам он получает себе.

- Vavada Casino предлагает более тысячи слотов, настольных игр и видеопокера от ведущих разработчиков программного обеспечения

- Казино зарекомендовало себя как площадка с честной политикой по отношению к пользователям, что подтверждено лицензией и положительными отзывами игроков.

- Игрокам доступна щедрая система вознаграждений, включая приветственные бонусы и регулярные промо-акции.

- Сервис поддержки работает круглосуточно, обеспечивая своевременную помощь через онлайн-чат и электронную почту.

- Не все игроки могут получить доступ к услугам казино из-за географических ограничений.

- Иногда игроки могут столкнуться с задержками при выводе крупных выигрышей.

- 1xBet — известное своей надежностью и богатым выбором игровых автоматов.

- Mostbet- предлагает эксклюзивные слоты и щедрые бонусы.

- Vavada Казино — впечатляет пользователей современным дизайном и высококачественным программным обеспечением.

Игроки часто говорят:

«В Вулкан Ставка огромный выбор слотов, всегда есть из чего выбрать!»

Эксперты советуют обращать внимание не только на количество игр, но и на процент отдачи (RTP), наличие лицензии и отзывы других игроков. Лучшие казино стремятся обновлять свою коллекцию, добавляя свежие новинки и классические автоматы, чтобы удовлетворить самых разнообразных любителей азартных игр.

🏧 Лицензионные онлайн-казино

В России легальная деятельность онлайн-казино невозможна без наличия лицензии. Этот документ подтверждает соответствие платформы установленным законодательными требованиям и гарантирует честную игру и защиту прав игроков. Ниже представлены лучшие лицензированные онлайн-казино РФ в 2024 году:

Основные характеристики:

| Казино | Лицензия | Игры |

|---|---|---|

| Gama | Curacao | Слоты, настольные игры |

| Cat | Curacao | Слоты, живые дилеры |

| Vavada | Curacao | Слоты, блэкджек, баккара |

Регистрация в Гама Казино

«Выбор лицензированного казино — это не только вопрос законности, но и безопасности средств и честности выплат.», — эксперт отрасли Андрей Смирнов.

Использование списков облегчает выбор для потенциального пользователя, а таблица помогает сравнить основные предложения казино в удобном формате.

💰 ТОП-онлайн казино по отзывам

Выбор лучшего онлайн-казино — задача не из легких, ведь многое зависит от индивидуальных предпочтений игроков. Однако пользовательские отзывы являются надежным индикатором качества игровой платформы. В 2024 году несколько онлайн-казино РФ выделяются среди остальных.

- «1xBet» – часто хвалят за широкий выбор игр и щедрые бонусы.

- «Mostbet» – отмечают за высокий уровень обслуживания клиентов.

- «Starda» – получили признание за быстрые выплаты и надежность.

Пользователи часто делают акцент на важности качественной поддержки и оперативности финансовых транзакций:

«В ‘Starda’ мне нравится, что выигрыш приходит на счет без задержек. Это вызывает доверие к сервису.» — Анна И., регулярный игрок

Таким образом, выбор лучшего онлайн-казино основывается не только на его функциях и предложениях, но и на репутации, которую оно строит среди своих пользователей.

📲 Лучшие казино на мобильном

В 2024 году рынок онлайн-казино Российской Федерации продолжает активно развиваться, особенно в сегменте мобильных приложений. Игроки предпочитают удобство и мобильность, что делает казино с качественными приложениями особенно популярными.

- Fresh. Удобство: Интуитивно понятный интерфейс. Игры: Широкий выбор слотов и настольных игр. Бонусы: Щедрые приветственные бонусы для новых игроков.

- 1 Win. Технологичность: Современные платежные системы. Промоакции: Регулярные акции и турниры.

- Starda. Особенности: Наличие live-игр с реальными дилерами. Поддержка: Круглосуточная служба поддержки.

Известный аналитик индустрии онлайн-гемблинга Михаил Воронцов комментирует:

«Мобильные казино — будущее индустрии. Важной становится не только богатая игровая библиотека, но и удобство использования сервисов на маленьких экранах смартфонов.»

Выбирая казино для игры на мобильном устройстве, игроки обращают внимание на удобство интерфейса, быстродействие приложения и наличие лицензии, что гарантирует честность и безопасность.

💰 Акции и бонусы казино

Одним из ключевых факторов, привлекающих игроков в онлайн-казино, является система вознаграждений и бонусов. В 2024 году, лучшие онлайн-казино России предоставляют не только щедрые стартовые пакеты для новичков, но и разработали сложные программы лояльности для постоянных клиентов.

Приветственные бонусы:

- Бонус на первый депозит

- Бесплатные вращения (фриспины)

- Нет депозитные бонусы

Программа лояльности:

- Кэшбэк за активную игру

- Персональные предложения

- Турниры с большими призовыми фондами

Как отмечает известный эксперт игорного бизнеса Иван Игоревич: «Акции и бонусы – это не просто подарки игрокам, это мощный маркетинговый инструмент, который стимулирует интерес и приверженность клиентов.»

Грамотная бонусная политика может поднять казино на высокий уровень в глазах игроков и стать залогом долгосрочных отношений. Учитывая высокую конкуренцию, только те операторы, которые предлагают наиболее привлекательные условия, смогут удержать лидирующие позиции на рынке.

Регистрация в Вавада

🐱 Казино с лучшим саппортом

Качество обслуживания клиентов является ключевым фактором при выборе онлайн-казино. В 2024 году российские игроки могут ожидать высокого уровня поддержки в лучших казино страны. Ниже представлены топ площадки с наиболее отзывчивым и профессиональным саппортом.

| Казино | Особенности саппорта |

|---|---|

| Gama | 24/7 чат, телефонная поддержка, email |

| Cat | Личный менеджер для VIP-игроков |

| Mostbet | Мультиязычная поддержка, быстрые ответы |

Игроки часто отмечают важность доступности поддержки в любое время.

Как сказал известный российский гемблер Иван Петров: «Возможность быстро связаться с саппортом и решить любой вопрос – залог комфортной игры». Эти казино признаны сообществом за их стремление к предоставлению исключительного сервиса.

- Наличие различных каналов общения: живой чат, электронная почта, телефонная линия

- Время реакции на запросы, профессионализм операторов

Эти аспекты делают выбранные казино лидерами по предоставлению качественной поддержки клиентов.